操作实验:熊猫烧香病毒分析。实验内容如下。

- 基于虚拟机软件及其快照功能,搭建一个恶意代码分析实验环境。

- 分析熊猫烧香病毒的程序结构和入侵过程。完成实验报告。

将病毒样本导入 win XP

解压病毒样本压缩包,并将文件后缀改为 .exe。

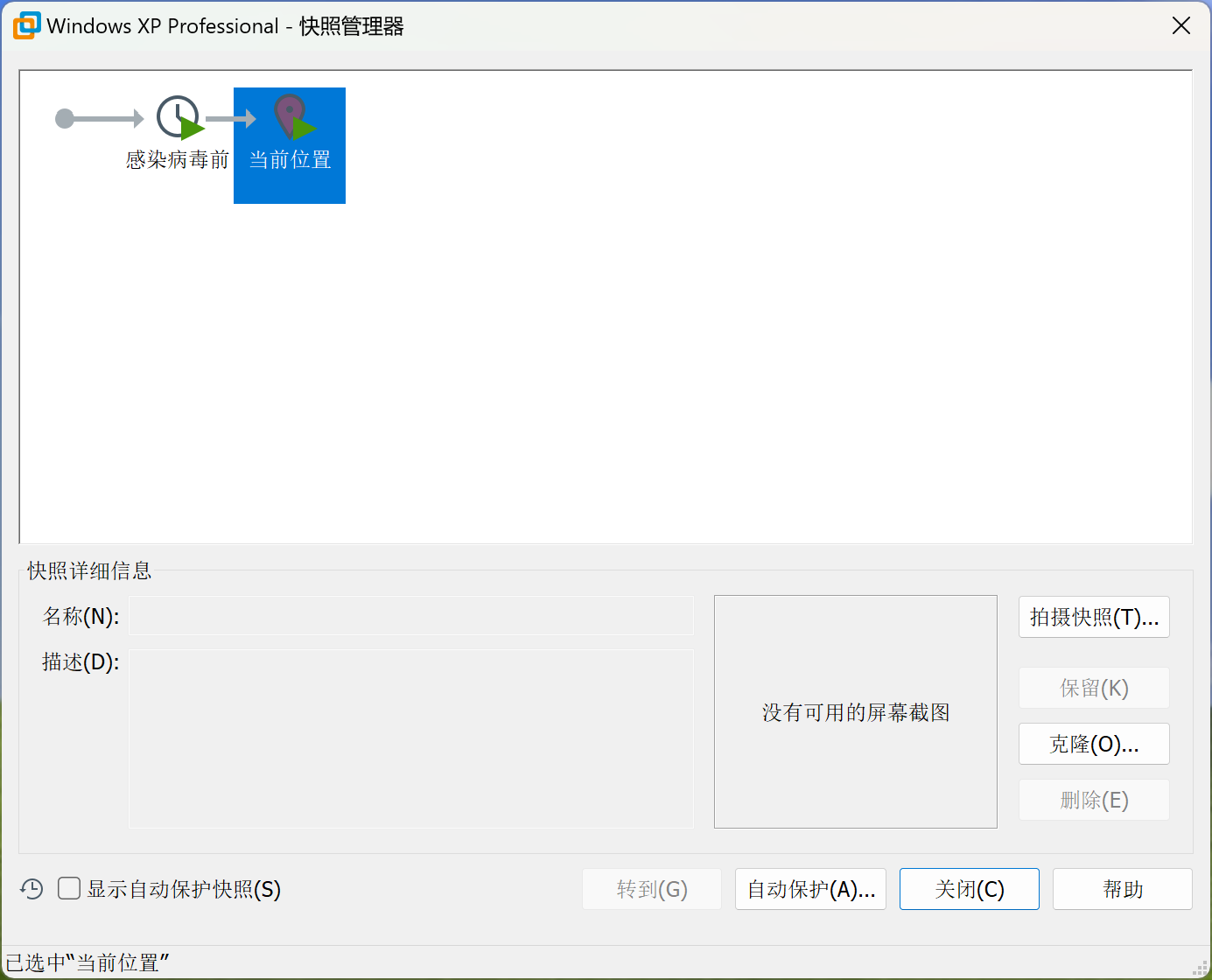

在感染病毒前拍摄快照,在快照管理器中查看快照。

运行病毒

双击病毒样本运行。

发现异常:任务管理器、msconfig 和注册表均会打开后闪退。

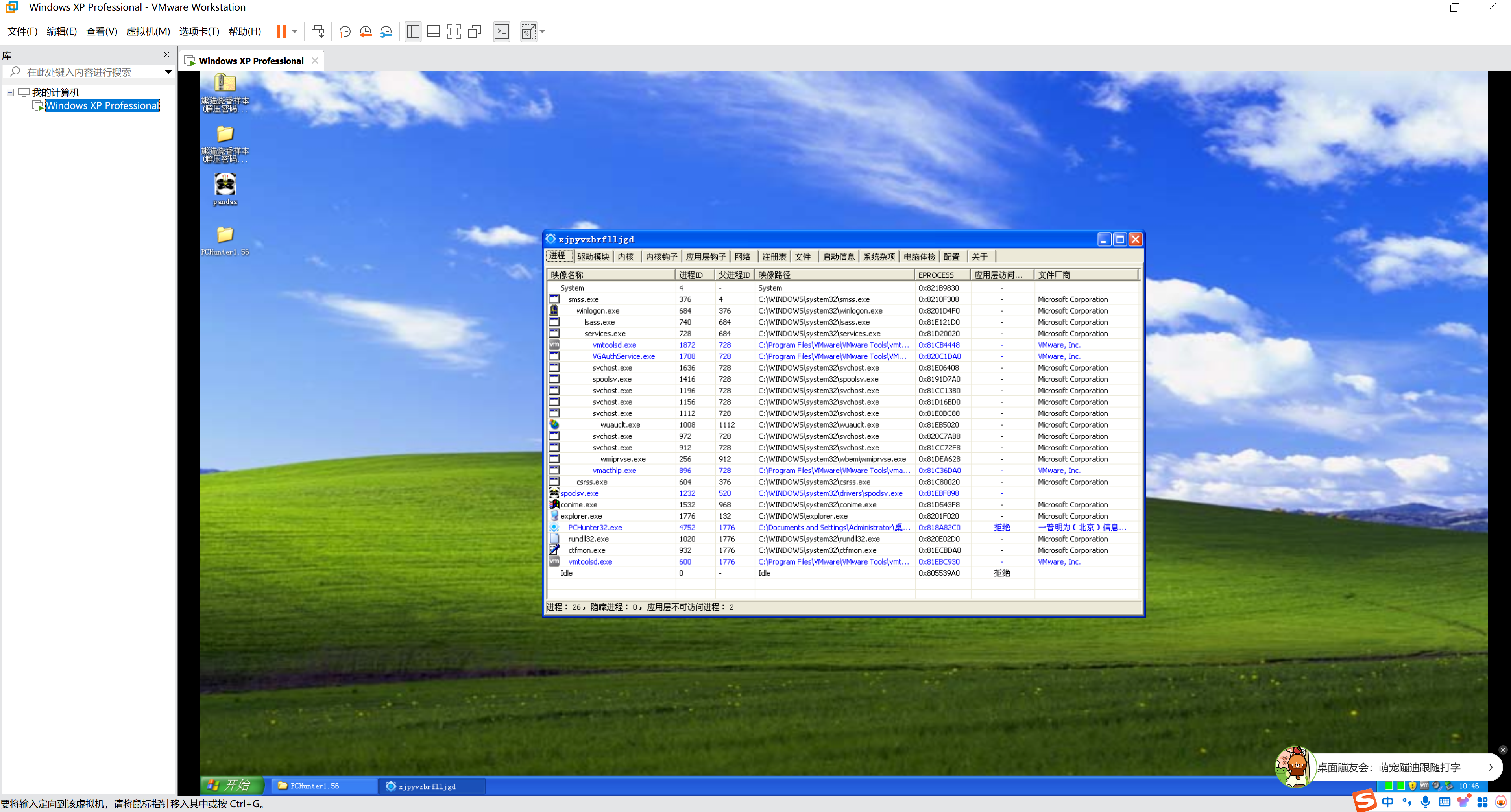

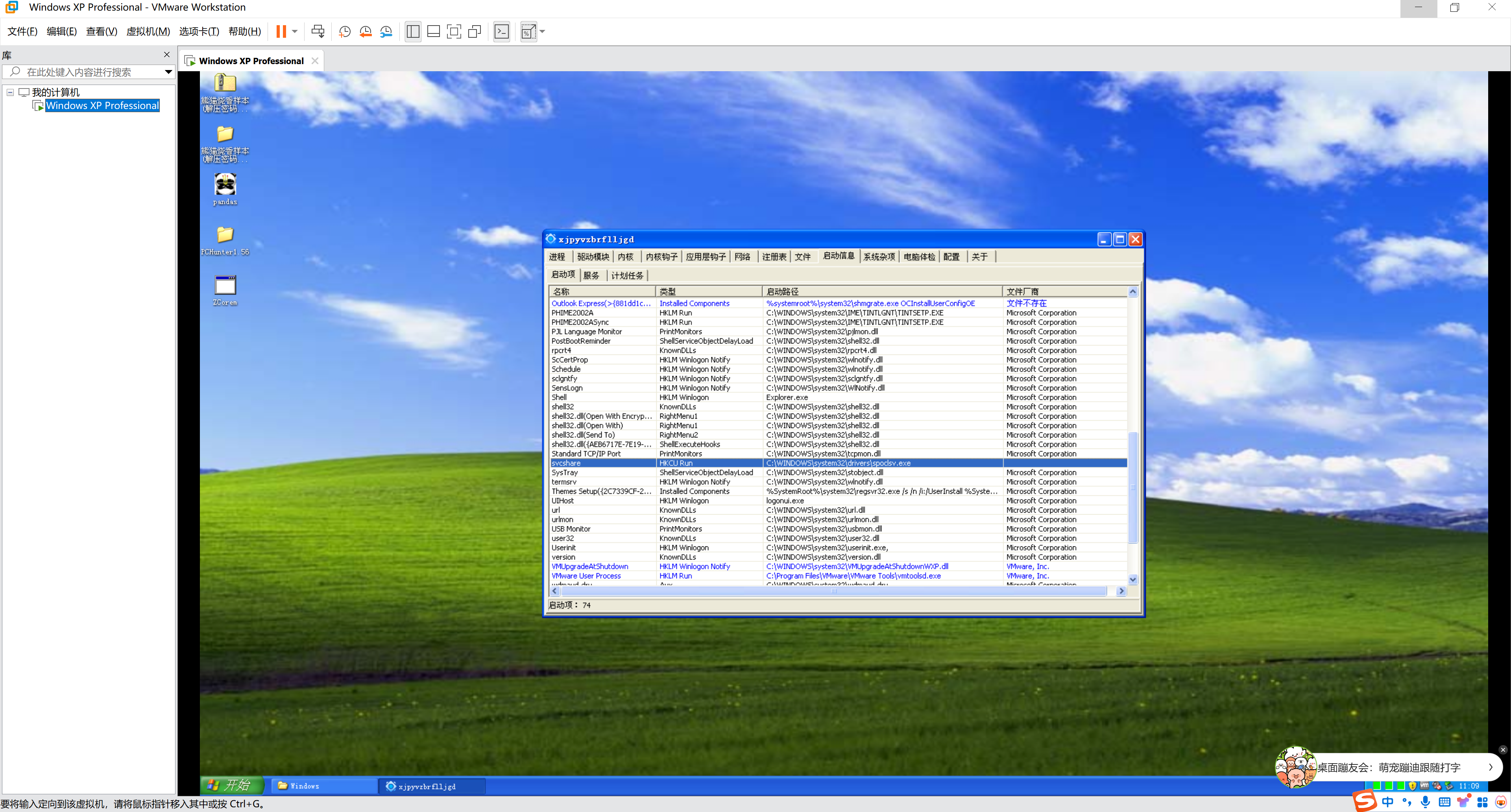

使用 PCHunter 查看进程,发现存在进程 spoclsv.exe。

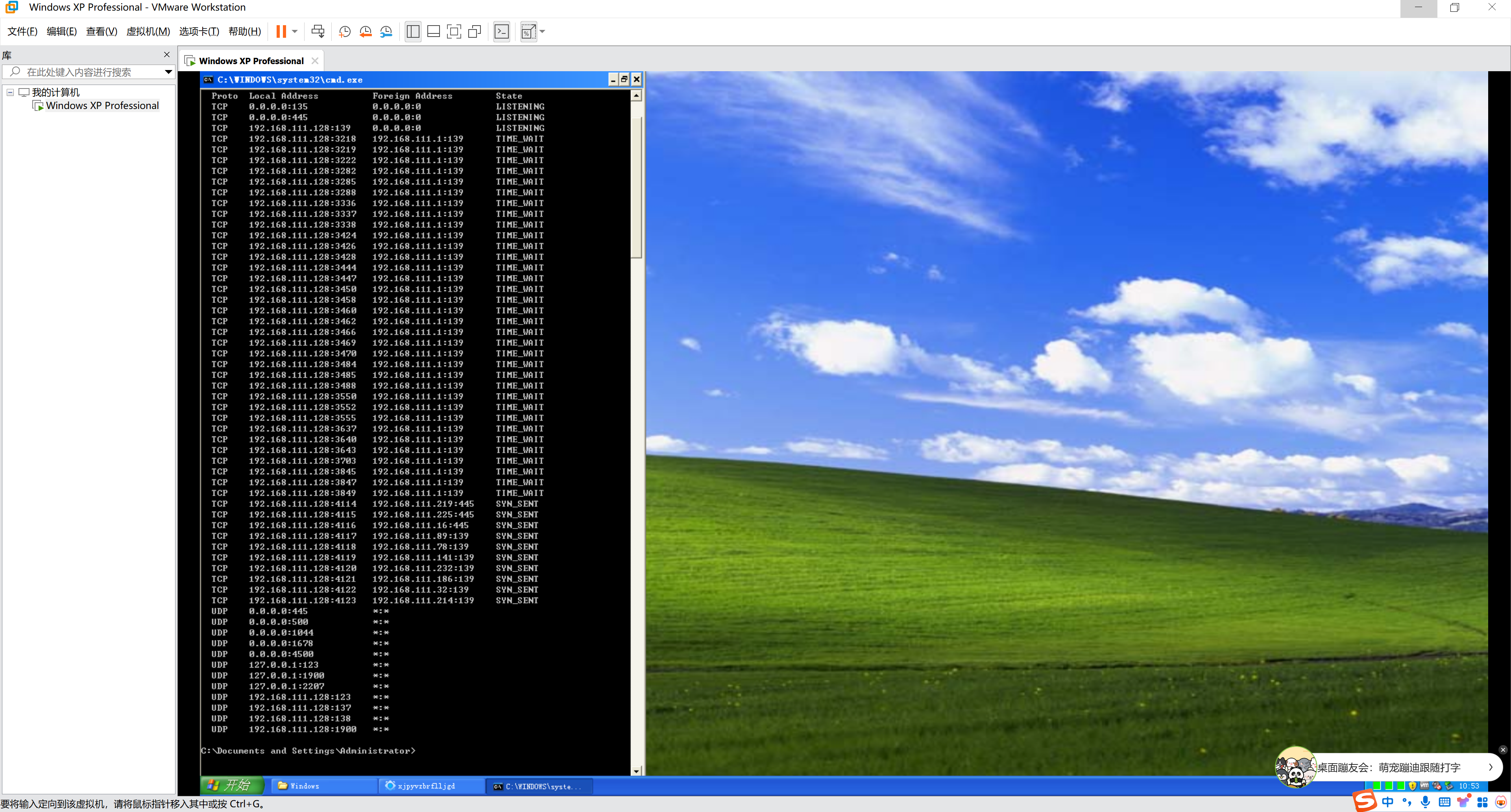

发现可疑端口调用:

在 PCHunter 中发现启动项 sycshare,其启动路径为 spoclsv.exe。

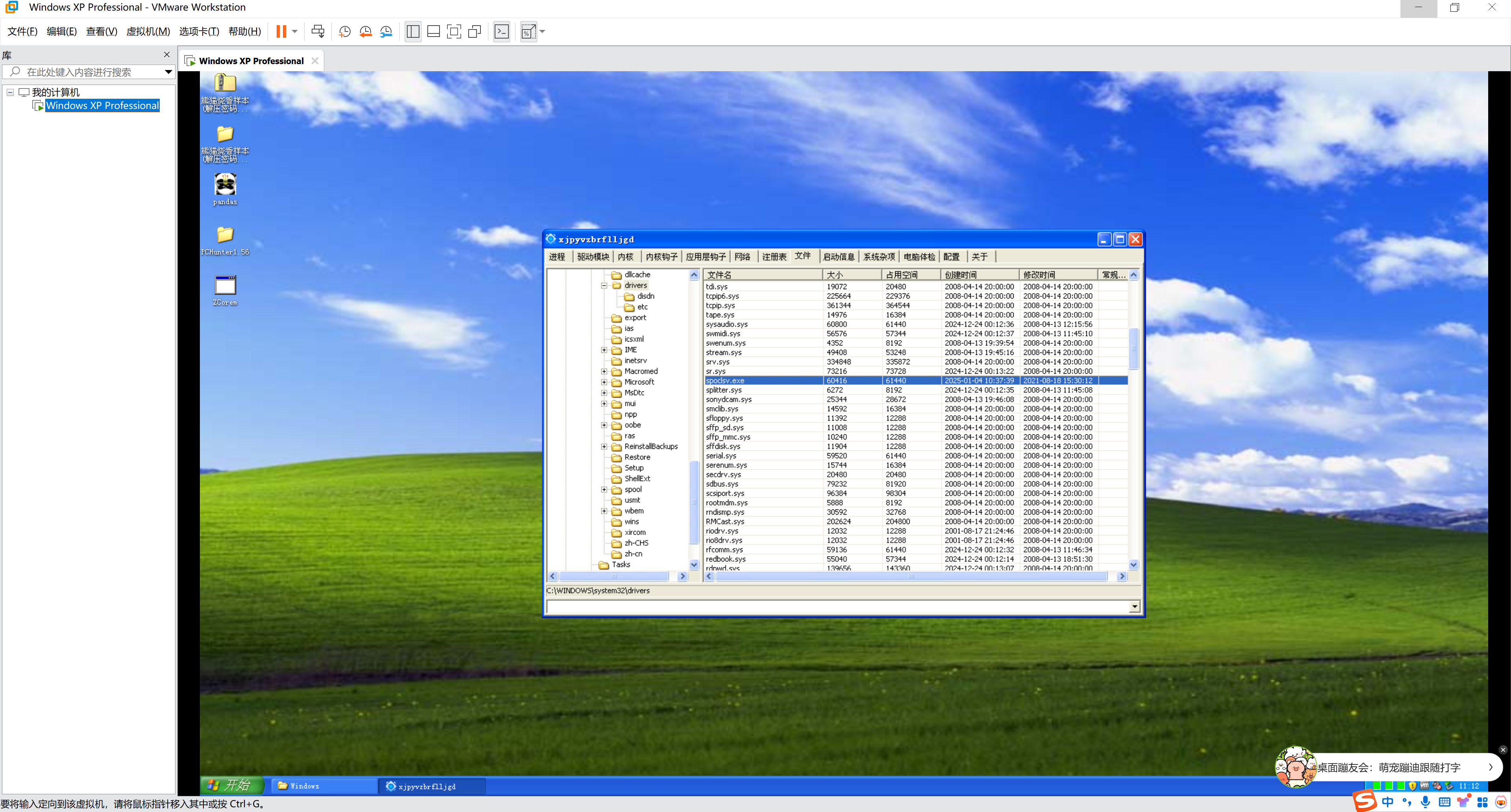

在 C:\WINDOWS\system32\drivers 中发现 spoclsv.exe,病毒将自身复制到该系统目录下,可以推测出病毒借助系统命令进行自启动。

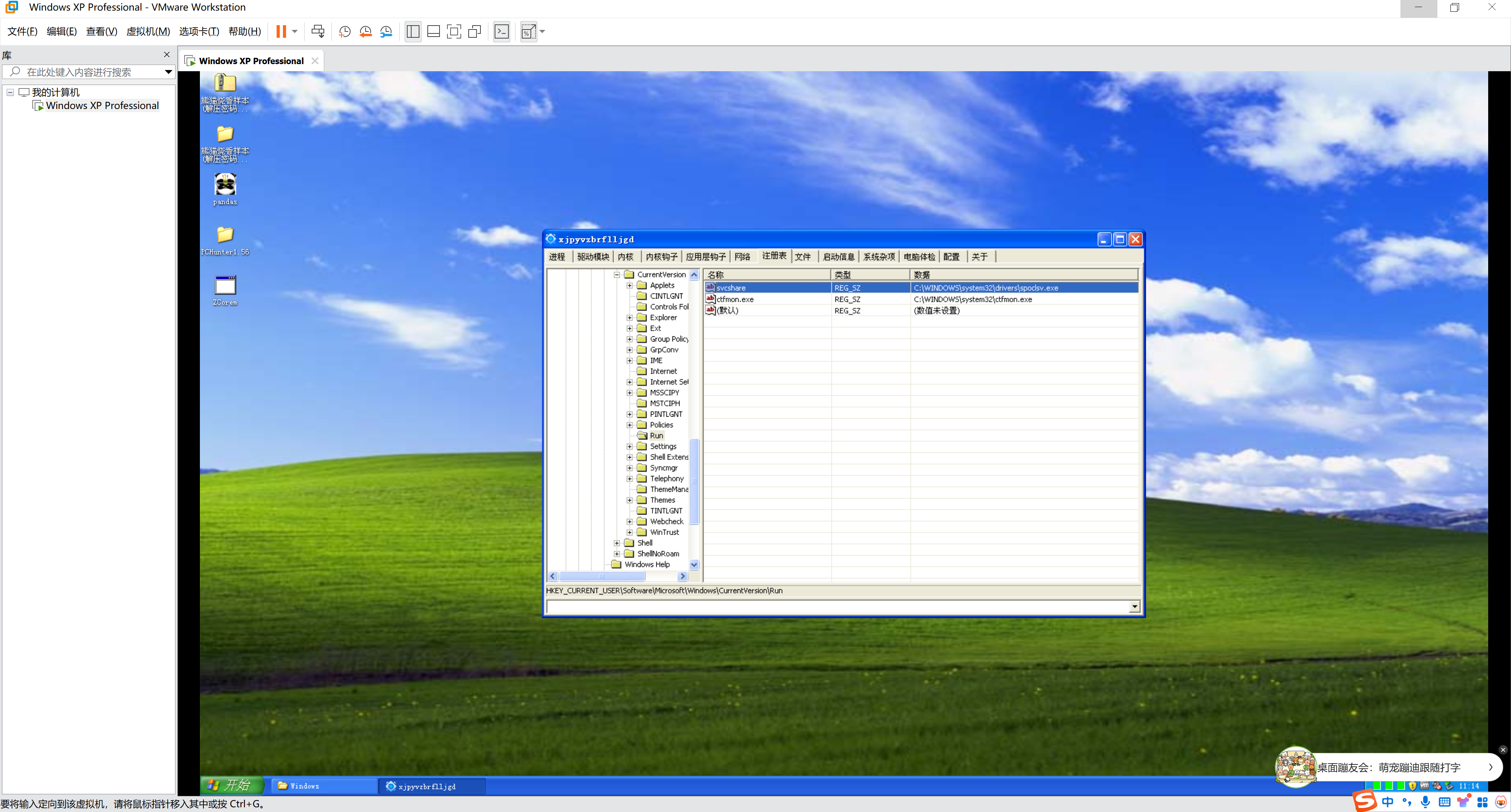

查看注册表,发现病毒将自身注册进了注册表中:

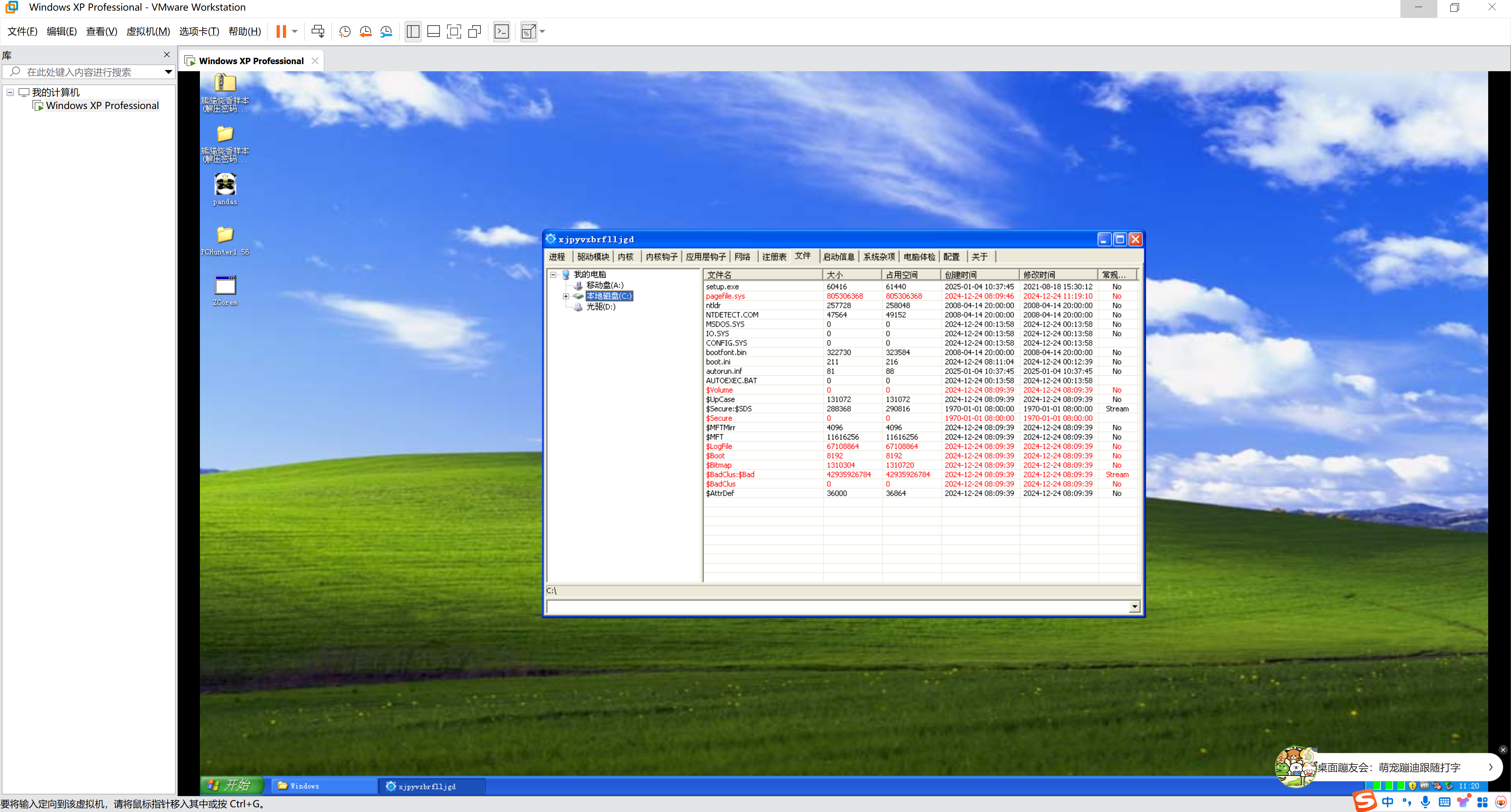

查看隐藏文件,发现多出 AUTOEXEC.BAT、autorun.inf 等文件。

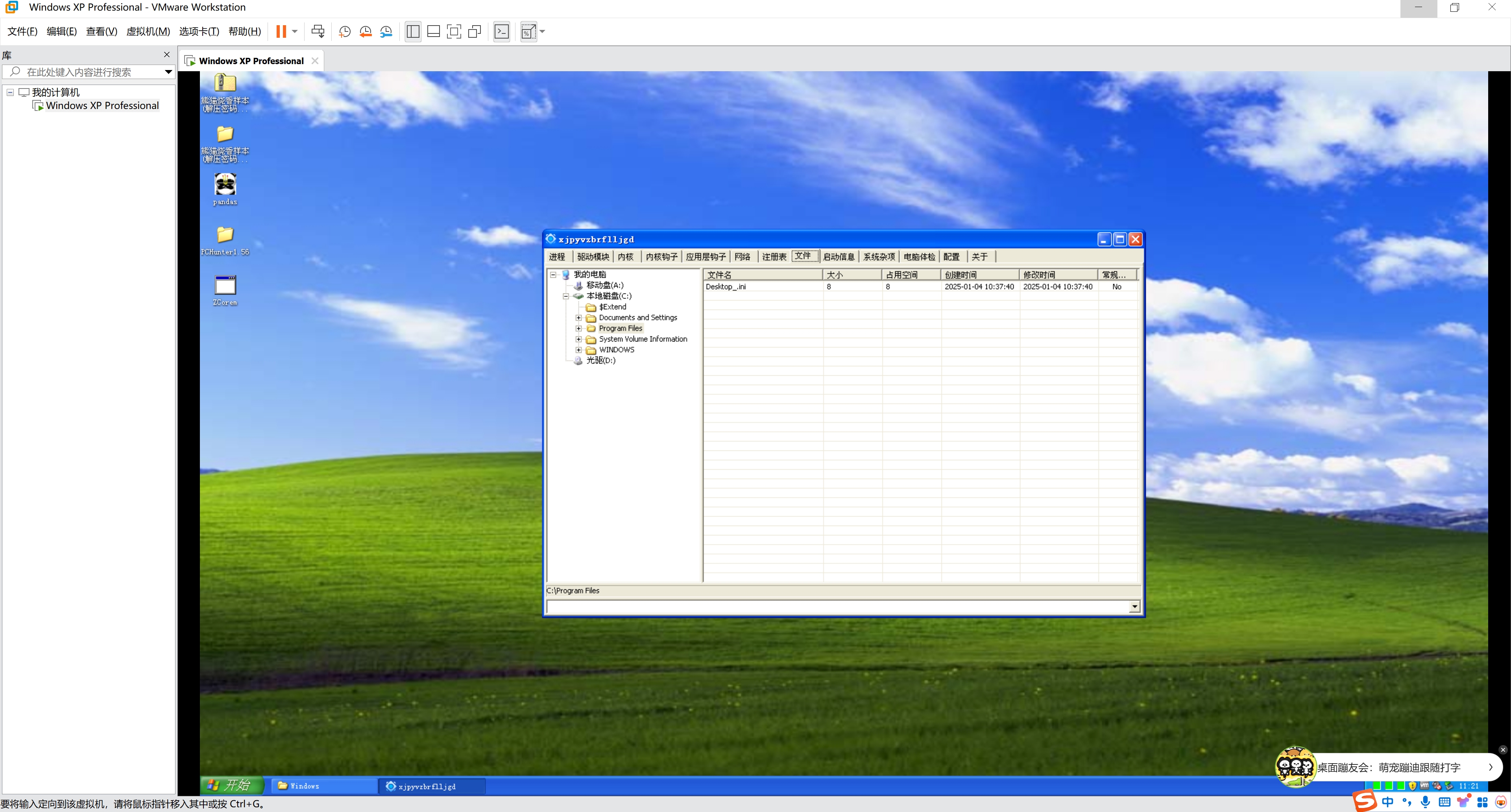

打开其他文件夹,发现部分路径多出了 Desktop_.ini 文件:

源代码分析

初始化分析

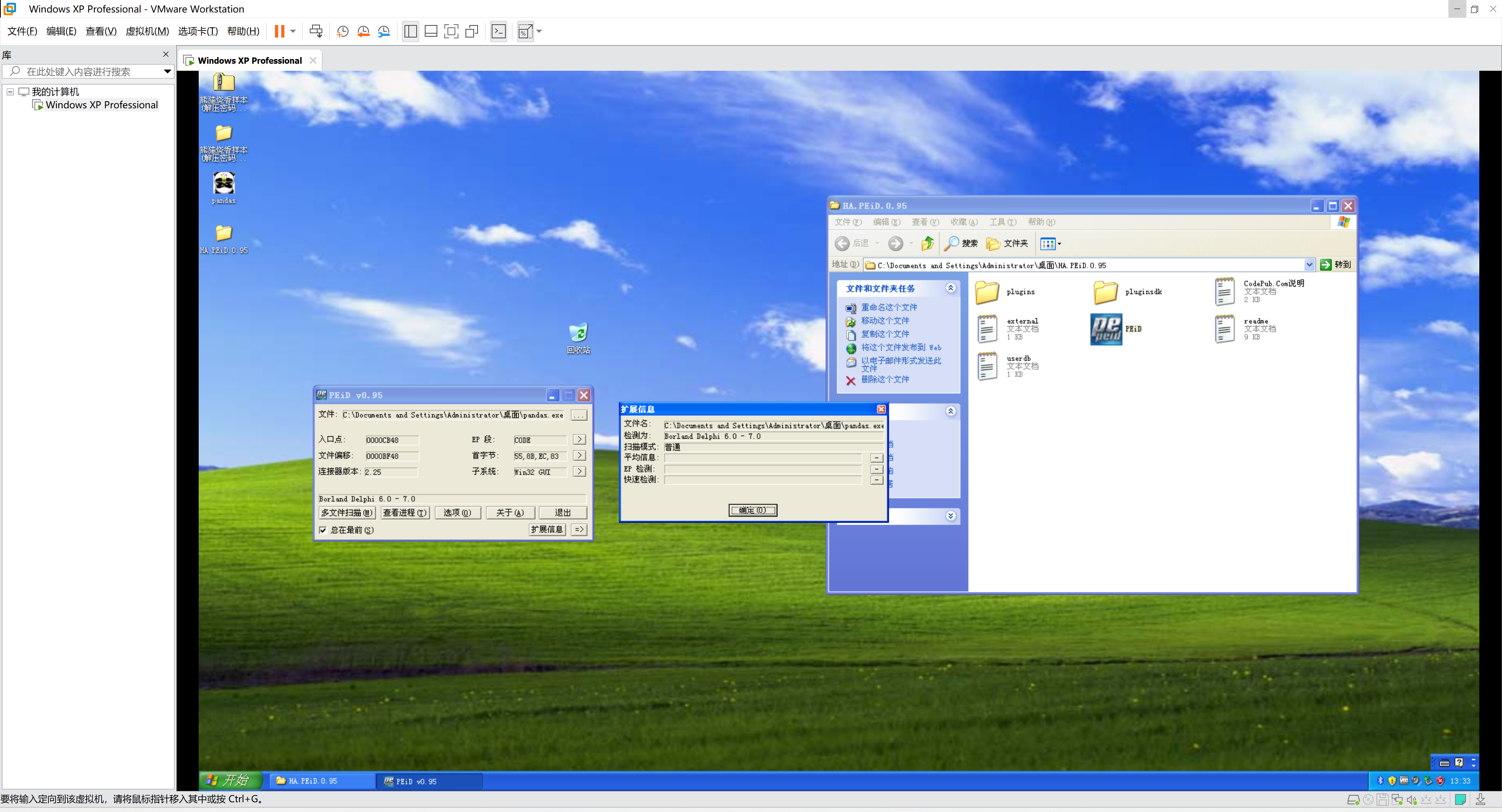

使用 PEiD 打开 pandas.exe,发现熊猫烧香程序无壳并且是 Delphi 编写的。

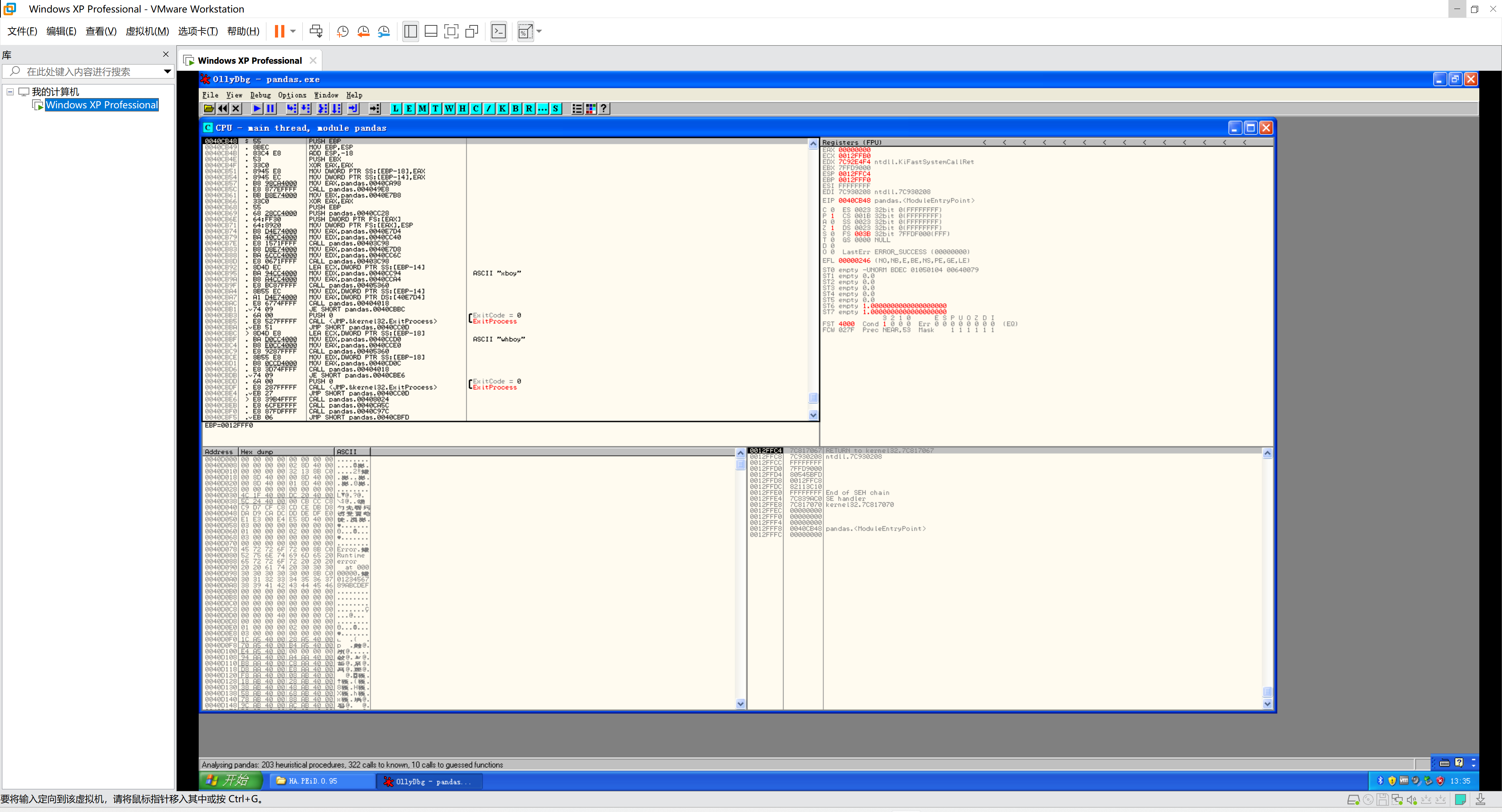

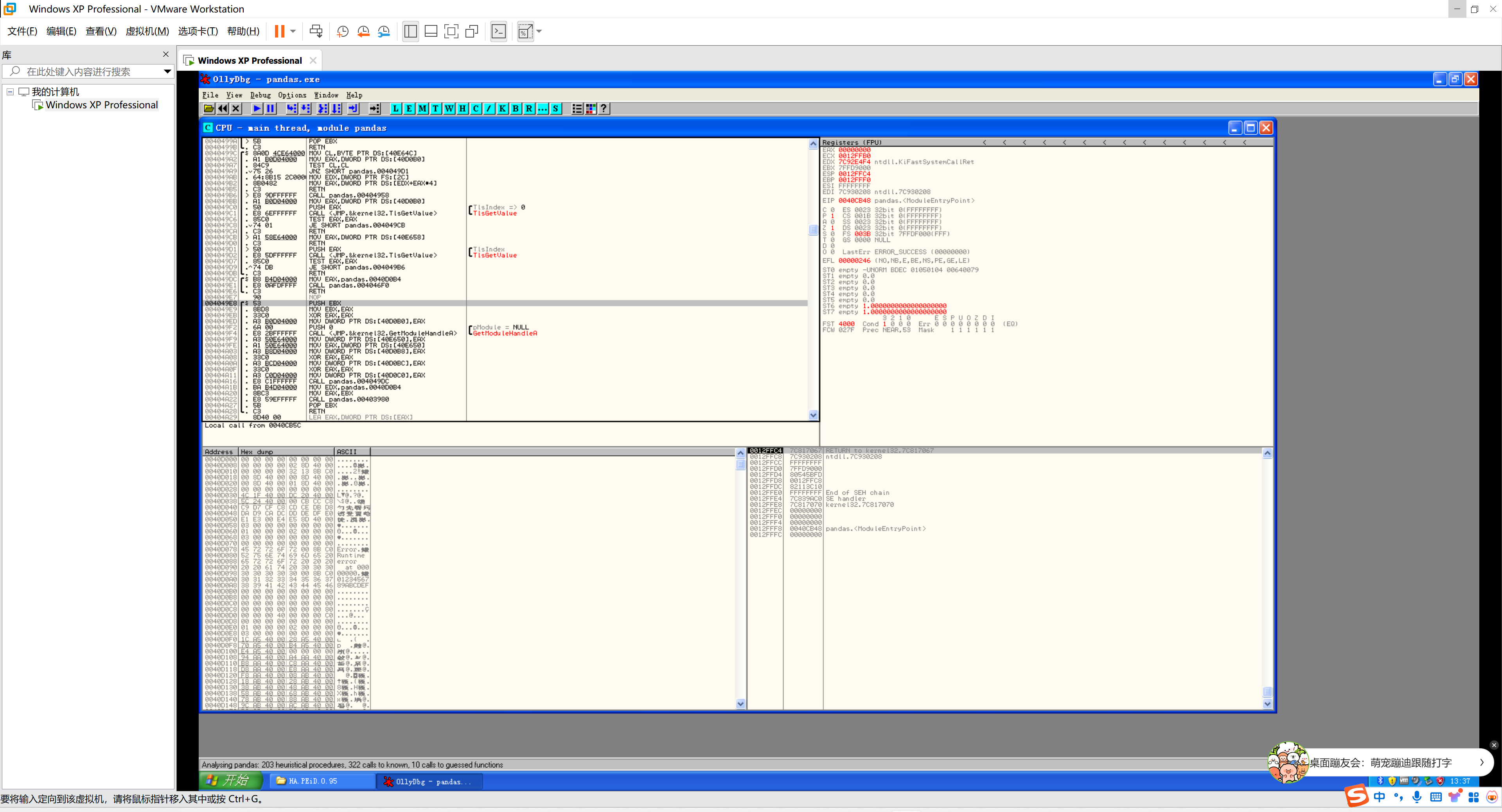

在 OllyDbg 中打开 pandas.exe

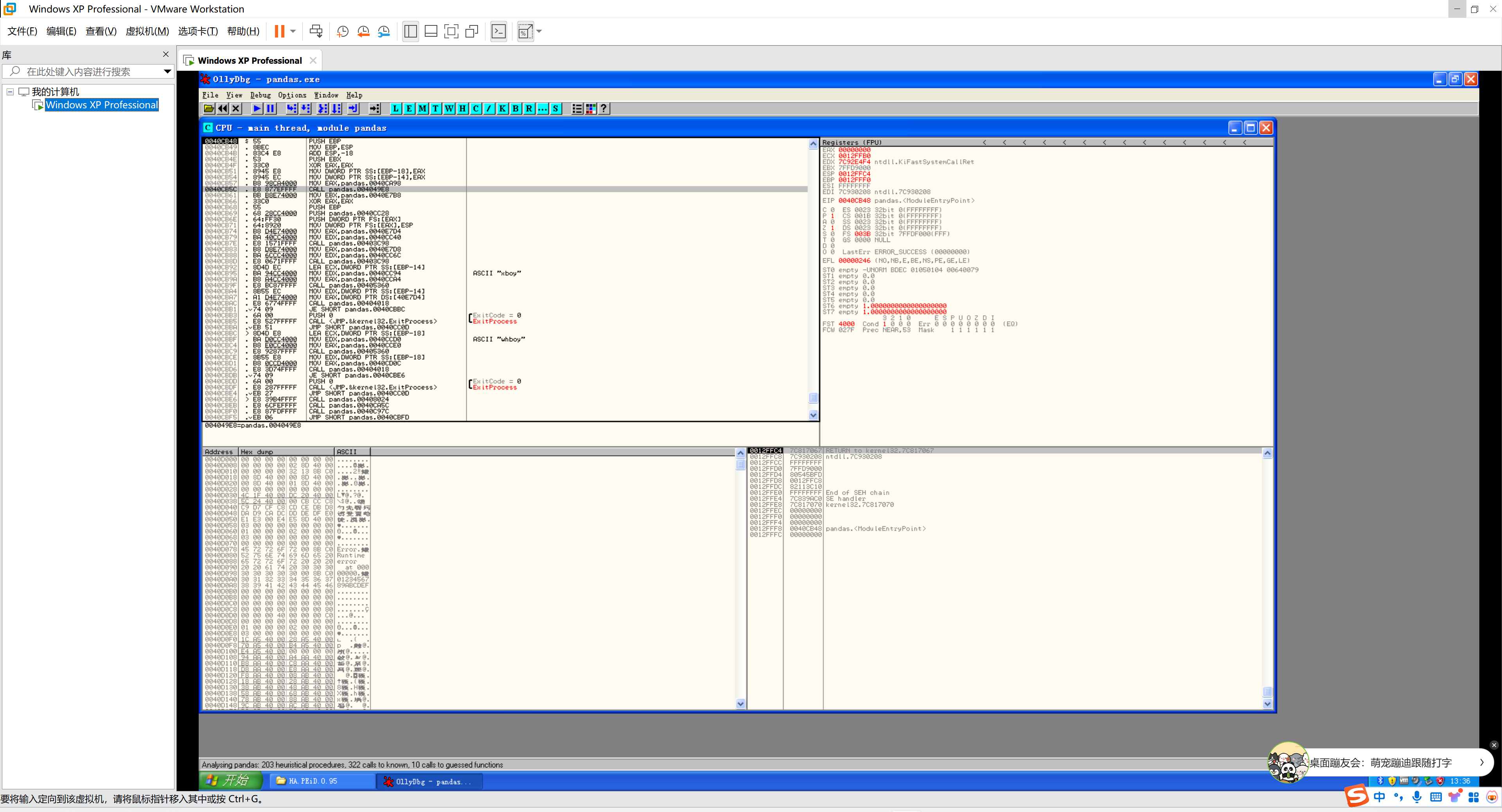

可以看到,病毒从地址 0040CB48 开始运行,完成初始化与堆栈设置后,首先进入函数 004049E8。

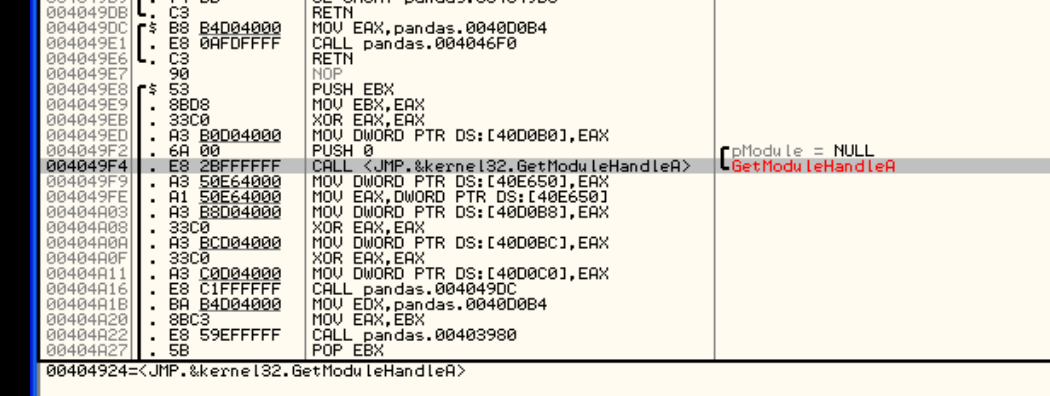

函数 004049E8 分析(GetModuleHandleA)

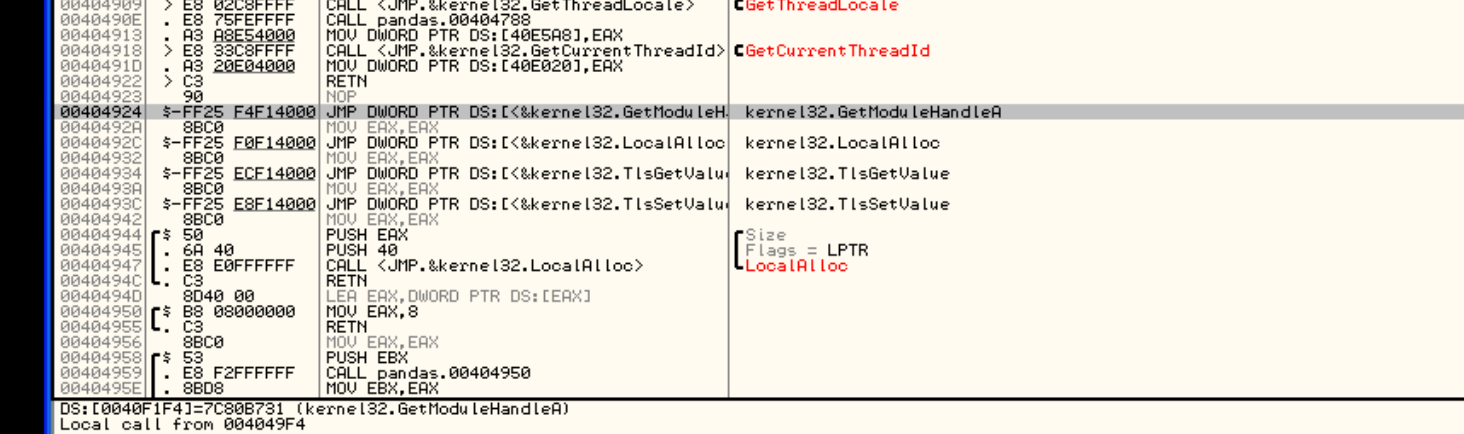

- 我们开始分析函数 004049E8。逐步运行,发现它会调用一个名为

<JMP.&kernel32.GetModuleHandleA>的函数。

进入到 <JMP.&kernel32.GetModuleHandleA> 函数中,发现它会进一步进行跳转到 7C80B731,即调用了 Windows 操作系统的 Kernel32.dll 中的 API 函数,目的是获得程序基地址及程序实例句柄。

参考文献

- [系统安全] 十二.熊猫烧香病毒 IDA 和 OD 逆向分析(上)病毒初始化-腾讯云开发者社区-腾讯云

- [系统安全] 十三.熊猫烧香病毒 IDA 和 OD 逆向分析(中)病毒释放机理-腾讯云开发者社区-腾讯云

- [原创]熊猫烧香病毒逆向过程及其分析思路 - 知乎

- eastmountyxz/SystemSecurity-ReverseAnalysis: 该资源为系统安全和逆向分析实验,包括作者从零学习恶意代码分析、病毒逆向分析的工具及样本,基础性文章,希望对您有所帮助~